Вы не вошли.

- Темы: Активные | Без ответов

Страницы 1

#1 2023-09-13 09:07

Настраиваем VPN сервер WireGuard

Условные обозначения

В статье будут содержаться примеры конфигурации, в которых вам потребуется заменить некоторые значения на свои:

Hostname (имя компьютера) почтового сервера ‒ mail

Домен ‒ example.com

IP адрес VPS сервера ‒ 1.2.3.4

Локальная домашняя сеть 192.168.1.0 с маской /24 (255.255.255.0) и шлюзом 192.168.1.1

IP адрес почтового сервера в локальной сети ‒ 192.168.1.3

Внутри VPN тунеля IP адрес VPN сервера 192.168.77.1, IP адрес VPN клиента 192.168.77.3

Логинимся, обновляемся:

apt update && apt upgradeВ качестве решения для VPN выберем Wireguard, но для установки на Debian 10 надо добавить его репозиторий в apt:

echo 'deb http://deb.debian.org/debian buster-backports main contrib non-free' > /etc/apt/sources.list.d/buster-backports.list

apt update

apt install wireguardСоздаем каталог для файлов конфигурации (если его вдруг нет), назначаем права доступа туда, переходим в него и генерируем закрытый и открытый ключи:

mkdir /etc/wireguard

chmod 700 /etc/wireguard

cd /etc/wireguard

wg genkey | tee privatekey | wg pubkey > publickeyНа выходе получим два файла: privatekey с закрытым ключом и publickey с открытым ключом. Создаем файл конфигурации /etc/wireguard/wg0.conf вида:

[Interface]

PrivateKey = сюда вставляем значение ключа из файла privatekey

Address = 192.168.77.1/24

ListenPort = 51820

MTU = 1380Настройка VPN подключения на 2 сервере

Устанавливаем wireguard на почтовом сервере так же как это делали на VPS несколькими шагами выше:

echo 'deb http://deb.debian.org/debian buster-backports main contrib non-free' > /etc/apt/sources.list.d/buster-backports.list

apt update

apt install wireguard

mkdir /etc/wireguard

chmod 700 /etc/wireguard

cd /etc/wireguard

wg genkey | tee privatekey | wg pubkey > publickeyСоздаем файл конфигурации /etc/wireguard/wg0.conf следующего содержания:

[Interface]

PrivateKey = значение ключа из файла privatekey

Address = 192.168.77.3/32

MTU = 1380

[Peer]

PublicKey = значение ключа из файла publickey с VPS сервера

AllowedIPs = 0.0.0.0/0

Endpoint = 1.2.3.4:51820

PersistentKeepalive = 20Теперь идем по SSH на VPS сервер и в файл конфигурации /etc/wireguard/wg0.conf добавляем:

# mail server

[Peer]

PublicKey = значение ключа из файла publickey с почтового сервера

AllowedIPs = 192.168.77.3/32На VPS сервере в файл /etc/sysctl.conf добавляем строку net.ipv4.ip_forward = 1, чтобы разрешить форвардинг трафика, а чтобы применить эту настройку без перезагрузки, даем команду sysctl -w net.ipv4.ip_forward = 1.

На VPS создаем небольшой скрипт фаерволла, который будет срабатывать при каждом включении сетевого адаптера. Создаем файл /etc/network/if-up.d/firewall

#! /bin/sh

EXT_IP="1.2.3.4"

iptables -F

iptables -X

iptables -t nat -F

iptables -t nat -X

iptables -t mangle -F

iptables -t mangle -Xiptables -P INPUT DROP

iptables -P FORWARD DROP

iptables -P OUTPUT ACCEPTiptables -A INPUT -i lo -j ACCEPT

# Разрешаем пинги в разумных пределах

iptables -A INPUT -p icmp --icmp-type echo-request -j ACCEPT --match limit --limit 5/second

iptables -A INPUT -p icmp --icmp-type echo-reply -j ACCEPT --match limit --limit 5/second# Разрешаем SSH

iptables -A INPUT -d $EXT_IP -p tcp --dport 22 -j ACCEPT

iptables -A INPUT -d 192.168.77.1 -p tcp --dport 22 -j ACCEPT# Established connections

iptables -A INPUT -p tcp -m state --state ESTABLISHED,RELATED -j ACCEPT# DNS

iptables -A INPUT -i eth0 -p udp -d $EXT_IP --sport 53 -j ACCEPT# Wireguard

iptables -A INPUT -i eth0 -d $EXT_IP -p udp --dport 51820 -j ACCEPT

iptables -A FORWARD -i wg0 -j ACCEPT

iptables -A FORWARD -o wg0 -j ACCEPT

iptables -A FORWARD -p tcp --tcp-flags SYN,RST SYN -j TCPMSS --clamp-mss-to-pmtu# Выход в интернет для почтового сервера через VPS

iptables -t nat -A POSTROUTING -s 192.168.77.3 -j SNAT --to-source $EXT_IP# Проброс портов к почтовому серверу через туннель

iptables -t nat -A PREROUTING -d $EXT_IP -p tcp --dport 80 -j DNAT --to-destination 192.168.77.3

iptables -t nat -A PREROUTING -d $EXT_IP -p tcp --dport 443 -j DNAT --to-destination 192.168.77.3

iptables -t nat -A PREROUTING -d $EXT_IP -p tcp --dport 25 -j DNAT --to-destination 192.168.77.3

iptables -t nat -A PREROUTING -d $EXT_IP -p tcp --dport 587 -j DNAT --to-destination 192.168.77.3

iptables -t nat -A PREROUTING -d $EXT_IP -p tcp --dport 143 -j DNAT --to-destination 192.168.77.3

iptables -t nat -A PREROUTING -d $EXT_IP -p tcp --dport 993 -j DNAT --to-destination 192.168.77.3

Не забываем сделать файл исполняемым командой chmod +x /etc/network/if-up.d/firewall

На VPS сервере запускаем wireguard:

systemctl enable wg-quick@wg0

systemctl start wg-quick@wg0Возвращаемся на почтовый сервер и запускаем wireguard там:

systemctl enable wg-quick@wg0

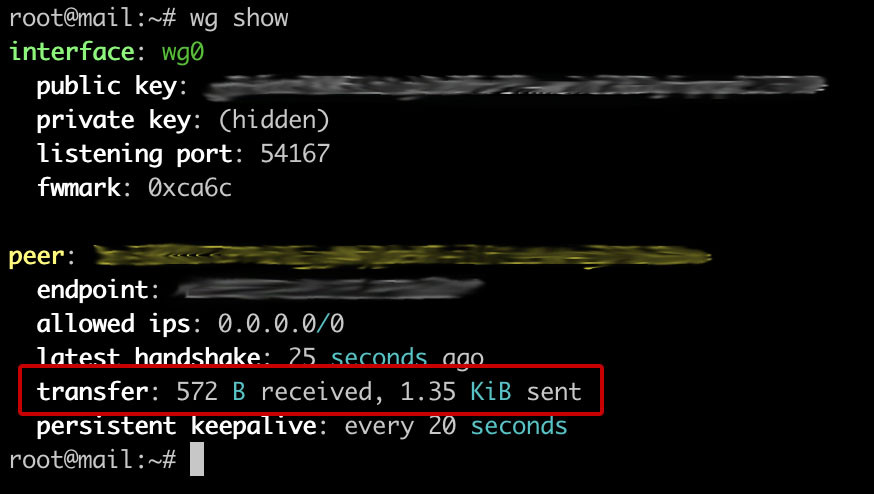

systemctl start wg-quick@wg0Состояние подключения можно посмотреть командой wg show. Если хоть какие-то данные в обоих направления пошли, значит все ОК

Думай дважды, кодь однажды. (c) cOR

Offline

Страницы 1